Számos okból merülhet fel az igény merevlemezeink vagy más háttértáraink tartalmának végleges és biztonságos törlésére. Ilyen ok lehet, ha értékesíteni szeretnénk a laptopunkat, számítógépünket, vagy csak magát az alkatrészt, illetve ha véglegesen le szeretnénk selejtezni, ám előtte meg szeretnénk bizonyosodni arról, hogy semmilyen bizalmas adat (pl. jelszavak, képek, szerződések, levelezés stb.) sem marad rajta. Ha valamivel, a digitális adatokkal kapcsolatban bizton kijelenthetjük, hogy sosem lehetünk elég óvatosak. Ugyan sokan ilyenkor szét szokták szerelni a merevlemezeket, vagy éppen beteszik egy kis időre a mikrohullámú sütőbe, ám egyrészt ezektől a módszerektől sokan idegenkednek, másrészt pedig hallottunk már olyat is, hogy egy tűzkárból kimentett, félig-meddig folyós állagúra olvadt merevlemezről még sikerült adatokat kinyerni. Szóval sokat nem veszíthetünk azzal, ha még működőképes állapotában is végrehajtunk egy teljes adattisztítást.

Tartalomjegyzék

Miért nem elég csak az operációs rendszerben törölni az adatokat?

Bár az adatbiztonsági szakértők hosszú évtizedek óta hangoztatják, ennek ellenére még mindig vannak, akiket meglepetésként ér, ha szembesülnek a ténnyel: amikor a törlés parancsot kiadjuk a rendszerünkben, azzal nem távolítjuk el végérvényesen az adatokat a háttértárolóról. Ennek az egyik kényelmi oka az, hogy amennyiben minden egyes alkalommal teljes és végleges törlést hajtana végre a rendszer, akkor érezhetően sokkal lassabb lenne a működése, a másik ok pedig a mögöttes tároló fizikai felépítésében és működésében keresendő. A digitális adataink ugyanis amolyan „lenyomatot” hagynak az eszközökön, így a törlésük után is „emlékszik rájuk” a háttértár, egészen addig, amíg felül nem írjuk más adatokkal.

Ennek részleteibe most nem mennénk bele jobban, elég annyit tudnunk, hogy a végleges törléshez plusz erőfeszítéseket kell tennünk, és ezt követően is érdemes új adatokkal felülírni a tároló érintett részét ahhoz, hogy véglegesen eltüntessük a korábbi adatok utolsó nyomát is. Ha valaki szeretne kicsit utánajárni a jelenleg elérhető technológiáknak, érdemes a Háttértárakat ismertető Wikipédia-cikkel kezdenie, és aztán mélyebbre ásni a témában.

Az adatok törlése Windowson

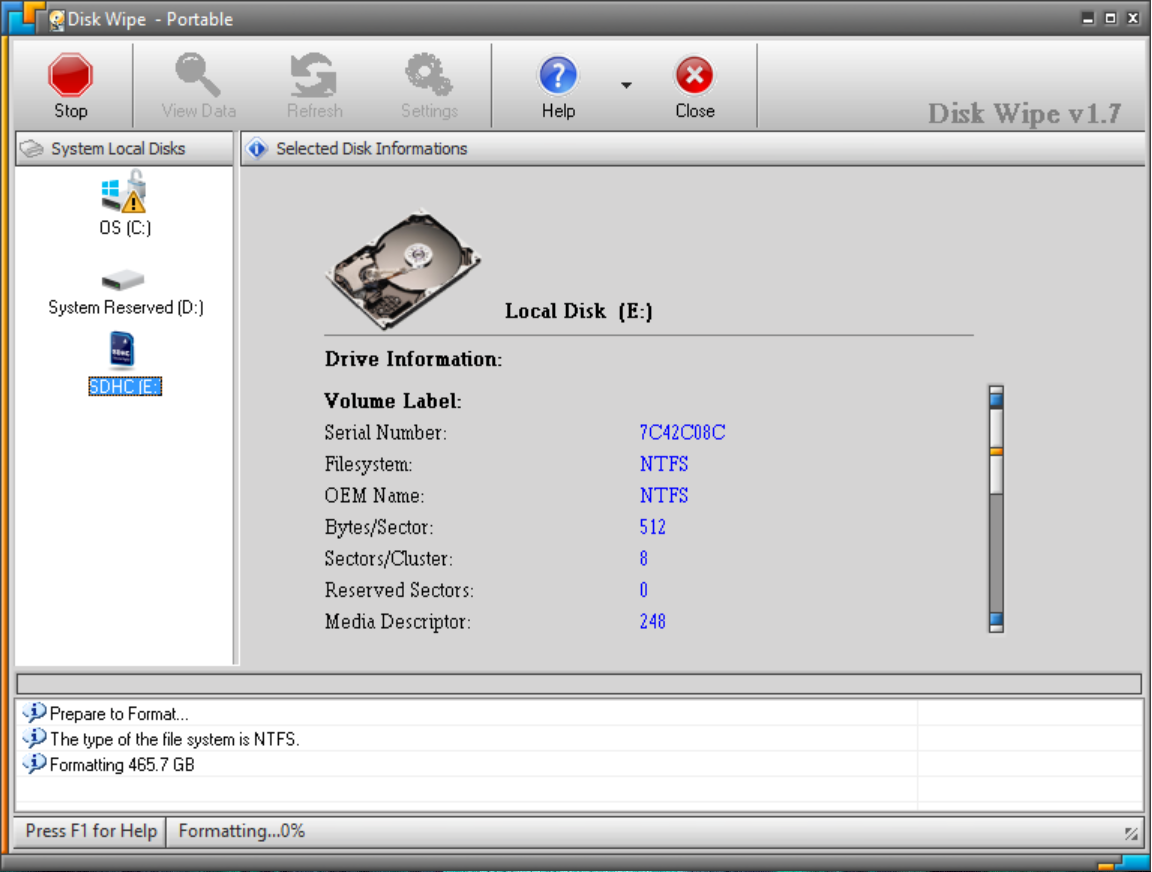

Windows rendszeren számos szoftver hirdeti magát úgy, hogy képes az adatok végleges és helyreállíthatatlan törlésére. Számos közülük ezért a funkcióért külön pénzt is kér. Azonban ha a célunk csupán annyi, hogy egyszeri alkalommal egy adott háttértárról töröljünk mindent, akkor teljesen feleslegesen dobjuk ki az értük fizetett pénzt. Az egyik legmegbízhatóbb ingyenes szoftver erre a célra a Disk Wipe nevezetű. Nem igényel telepítést, így bárhová magunkkal vihetjük, akár egy pendrive-on is elhelyezhetjük. Nincsenek benne hirdetések, és más zavaró tényezők sem.

Nem csupán a merevlemezeket, de memóriakártyákat, pendrive-okat és bármilyen egyéb eszközt is törölhetünk a használatával. Egyetlen dolgot nem tud törölni, és ez az éppen használt Windows rendszer saját kötete (ami talán nem meglepő, hiszen erről fut az aktuálisan elindított rendszer). Amennyiben erre lenne szükségünk, úgy egy külső adathordozóról indítható segédprogramra kell támaszkodnunk. Az alábbiakban ennek a használatát is ismertetjük.

Az adatok törlése Linuxon

Linux rendszer használata esetén több lehetőség is a rendelkezésünkre áll, amennyiben törlésre szánjuk el magunkat. Az egyik ilyen a shred használata.

shred -zvu -n 5 <fajlnev.kiterjesztes>Ezzel a paranccsal 5 alkalommal lesz a fájl felülírva a törlését követően. Ha csak egy-egy fájltól szeretnénk így megszabadulni, akkor ez a legjobb módszer erre. Az elérhető lehetőségekkel kapcsolatban további információt a man shred parancs kiadását követően kaphatunk.

A másik lehetőség a wipe használata.

wipe -rfi <konyvtar>/*Ez a parancs azonban csakis és kizárólag merevlemezek esetén működik, így SSD-k vagy pendrive-ok és memóriakártyák esetén NE ezt válasszuk. Az elérhető lehetőségekkel kapcsolatban további információt a man wipe parancs kiadását követően kaphatunk.

Amennyiben konkrétabb feladatokra keresünk megoldásokat, érdemes telepíteni a secure-delete csomagot, amelyben elérhető az srm parancs a fájlok és könyvtárak törléséhez, az sfill parancs, amely a szabad tárhely biztonságos törlésére szolgál, továbbá Linuxon szintén a rendelkezésünkre áll az sswap parancs a swapként használt kötethez, illetve az sdmem, amely a memóriából (RAM) távolítja el az adatokat.

Amennyiben a teljes rendszert szeretnénk nyom nélkül eltüntetni, akkor viszont már egy külső eszközről kell elindítanunk az ehhez szükséges segédprogramokat.

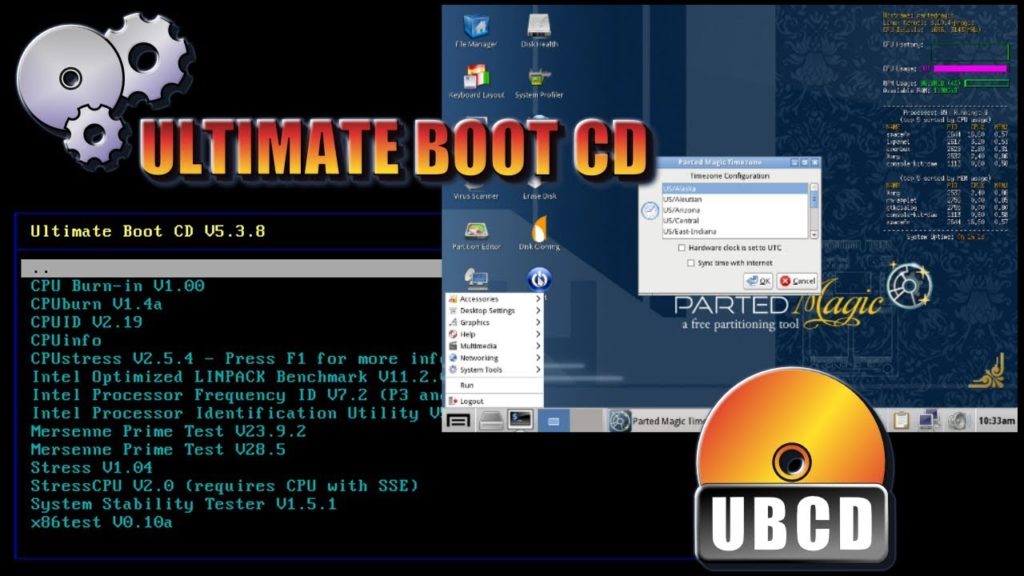

Az Ultimate Boot CD használata (bármilyen rendszeren)

Az Ultimate Boot CD olyan segédprogramok gyűjteménye, amelyek elengedhetetlenül fontosak a legtöbb rendszergazda számára. Pendrive-ra vagy CD-re/DVD-re kiírva elindíthatunk a segítségével egy olyan rendszert, amely független az adott gépen futó alaprendszertől, így akár teljes operációs rendszereket és egyszerre minden lemezt is a nullával tehetünk egyenlővé. A számos diagnosztikai és rendszerbuheráló eszköz mellett a HDD/Disk Wiping kategória alatt több olyan eszközt vehetünk igénybe, amely képes gondoskodni az adatok végleges és helyreállíthatatlan törléséről. A CD beszerzése és a rajta lévő szoftverek használata pedig teljesen ingyenes!

Elsőként is be kell szereznünk az ISO-fájlt, és ehhez a legjobb kiindulási pontunk a hivatalos webhely letöltési oldala lesz. Ezt követően az ISO-fájlt kiírhatjuk egy CD- vagy DVD-lemezre, vagy a Rufus használatával egy pendrive-ra.

Innentől kezdve már csak az indítási adathordozót kell kiválasztanunk a rendszer újraindítása után, és máris az Ultimate Boot CD nyitóképernyője fogad minket. (Ugyan angol nyelvű és főként szöveges felületről van szó, ám ettől nagyon nem kell megriadnunk, főleg akkor nem, ha amúgy is a rendszerünk totális kisöprése a célunk, hiszen elrontani már nem tudjuk, vagy ha igen, az is volt a célunk!)

A HDD/Disk Wiping alatt számos eszköz közül választhatunk, és érdemes is kísérletezni velük, hátha megtaláljuk a kedvencünket. Biztos tippnek talán a Darik’s Boot and Nuke (DBAN) tekinthető, amennyiben HDD-kről van szó. Itt dönthetünk az autonuke funkció használata mellett is, amivel az összes csatlakoztatott eszköz törlését választjuk (érdemes a pendrive-ot eltávolítani a parancs kiadása előtt, különben az is bekerül a szórásba), vagy kiválaszthatjuk az általunk törlésre kijelölt meghajtókat. SSD törlésére sose használjuk a DBAN-t, ugyanis erre alkalmatlan! SSD törlése esetén a javsolt eszköz neve a HDDErase.

Talán elsőre meglepő lehet az Ultimate Boot CD-n elérhető segédprogramok puritán kinézete. Ám mivel teljesen alapvető rendszerszintű műveletek végrehajtásáról van szó, amelyek legtöbbje a parancssorból is futtatható, így a szöveges (ASCII) felhasználói felület igazából luxusnak is tűnhet a keményvonalas rendszergazdáknak. Ami azonban még meglepőbb lehet, hogy az eszközök közül számos több mint 10 éves, vagy még annál is régebbi! Egészen addig, amíg figyelembe vesszük a fent is jelzett HDD/SSD különbséget, emiatt sem kell aggódnunk, ugyanis a mögöttes technológia és algoritmus már régóta a rendelkezésünkre áll, és mivel a módszer jottányit sem változott, így a szoftvereken sincs mit évről évre frissíteni. Így talán már érthető az is, miért gondoljuk felesleges pénzkidobásnak egyes szoftverek megvásárlását, hiszen ott tulajdonképpen ugyanezeket a megoldásokat csomagolják csinos külsőbe, és esetenként több évtizedes technológiákat adnak el a kevésbé tájékozott felhasználóknak…

Hányszor kell felülírni az adatokat a végleges eltüntetésükhöz?

HDD, azaz merevlemez használata esetén az alapértelmezett algoritmusokkal 3 felülírás (pass) bőven elegendő a maximális biztonság eléréséhez. Igazából a legtöbb kormányzati szerv és műszaki szaki az utóbbi időben azt hangoztatja, hogy akár 1 felülírás is elegendő lenne, de ha valaki meg akarja nyugtatni magát, tegyen rá még két kört. Ennél több újraírás nem fogja növelni a biztonságot, viszont komolyan igénybe veheti a merevlemezt, és akár működésképtelenné is teheti. Ha a későbbiekben még használni szeretnénk, akkor semmiképpen se lépjük túl ezt a számot.

SSD esetén egy felülírás is bőven elegendő (amennyiben az eszköz támogatja az SSD-k biztonságos törlését, erről bővebben lásd fentebb), de ha meg akarjuk nyugtatni magunkat, akkor állítsuk be 2-re ezt az értéket.

Hogyan segíthet az adatok titkosítása az „eltüntetésükben”?

A fentiekben leírt lépéseken túl sokat segíthet az, ha a kényes és bizalmas adatokat titkosított formában vagy éppen titkosított köteten tároljuk. Ez nem csupán azért jár előnyökkel, mert akkor is védelemmel látja el az adatokat (pl. az eszköz fizikai ellopása vagy elvesztése esetén), amikor még használatban vannak, hanem azért is, mert ha a titkosított adatokat részben vagy egészben ki is nyeri valaki egy háttértárról, attól még a titkosítást ugyanúgy vissza kell fejtenie. És minél kevesebb részét sikerült megszereznie ezeknek a maradványadatoknak, annál kisebb az esély arra, hogy sikerrel tud járni.

Manapság a telefonokon és táblagépeken vagy alapértelmezés szerint engedélyezve van a teljes rendszerkötet titkosítása, vagy a PIN-kód vagy egyéb azonosítási eljárás bekapcsolásakor lehet aktiválni. Egy könnyen mozdítható és eltulajdonítható, számos személyes adatot és fontos alkalmazást tartalmazó eszköz esetén nincsenek kifogások, a titkosítást muszáj használni! Egyedül arra kell ügyelnünk, hogy a fontosabb adatokról rendszeresen biztonsági mentést készítsünk a felhőbe vagy egy másik biztonságos helyre, ezt azonban más esetben is érdemes megtennünk. Ha azonban követjük az ajánlott eljárásokat, akkor arra az esetre is bebiztosítjuk magunkat, ha elfelejtenénk a jelszót vagy a PIN-kódot, ha ellopják vagy elveszítjük a készüléket, illetve ha az élettartama végén le szeretnénk selejtezni.

Windowsos gépeken sajnos a lemeztitkosítás általában nem képezi az operációs rendszer részét, lévén a Windows Pro verziótól kezdve érhető csak el a BitLocker lemeztitkosítás. Pedig kifejezetten hasznos eszköz, amely ráadásul teljesen automatikusan működik, és a gépünk beépített biztonsági (TPM) chipjével is kompatibilis, így megkerülni sem könnyű. Akinek számít az adatok biztonsága, főleg egy hordozható eszköz, például egy laptop esetén, annak nem érdemes spórolnia a Pro verzión. Szerencsére Home verzióról nagyon egyszerűen áttérhetünk a magasabb szintre, ennek lépései megtalálhatók a Microsoft oldalain. Vannak külső gyártóktól érkező megoldások is, ám ezek sosem fogják elérni ugyanazt a biztonsági és kompatibilitási szintet, mint a Microsoft saját megoldása, ezért ezekre itt most nem is térnénk ki.

macOS-gépeken a lemeztitkosítási technológia neve a FileVault, és hasonlóan működik a Microsoft megoldásához. A hivatkozással elérhető útmutató lépéseit követve lehet be- vagy kikapcsolni.

Linuxos gépeken a rendszer telepítésekor választhatjuk, hogy az egyes kötetek titkosítva legyenek-e, vagy pedig csak a felhasználói könyvtárak tartozzanak a titkosítás hatálya alá. A titkosításra vonatkozó döntést később is meghozhatjuk, ám ebben az esetben már parancssori eszközök segítségével kell majd a feladatot elvégeznünk. Arra érdemes ügyelnünk, hogy az ilyen módon titkosított felhasználói könyvtárak csak akkor olvashatók be (az ecryptfs-recover-private parancssori eszköz használatával), ha Linux rendszert indítunk.

Kaphatók beépített hardveres titkosítással rendelkező pendrive-ok is, és dönthetünk úgy is, hogy a fájljainkat különböző alkalmazások (pl. tömörített állományok) segítségével jelszóval védjük. Ám azt mindig érdemes szem előtt tartani, hogy a rendszer részét képező titkosításhoz képest ezek csak alacsonyabb szintű vagy korlátozott kiterjedésű védelmet nyújtanak.

Ökölszabályként érdemes figyelembe venni, hogy minél jobb titkosítást veszünk igénybe, annál kisebb az esélye, hogy mi magunk hozzáférjünk a saját adatainkhoz, ha esetleg már nem rendelkezünk a titkosítás visszafejtéséhez használt azonosítóeszközzel (például egy jelszóval vagy PIN-kóddal), viszont ha nem elegendő a biztonsági szint, akkor mások is játszi könnyedséggel visszafejthetik a bizalmas adatokat. Érdemes mérlegelni a titkosítandó adatok bizalmassági szintjét, és ennek megfelelően kiválasztani a titkosítási módot, ám alapesetben a legjobban az egyes rendszerek beépített titkosítási megoldásával járunk majd a legjobban.

Chilly 1997 óta foglalkozik webhelyek üzemeltetésével és programozással, valamint különböző kütyük kipróbálásával, és azóta folyamatosan nyomon követi a technikai újításokat. Elsődlegesen Linux-rendszerekkel dolgozik, de az évek során rengeteg tapasztalatra tett szert a Windows-gépek üzemeltetése terén is, hobbiszinten pedig az utóbbi időben egyre több időt tölt a Raspberry Pi módosítgatásával.

Mesterfokon beszél angolul, és műszaki szakfordítói vizsgával rendelkezik. Korábban sokáig újságíróként dolgozott nyomtatott és online magazinoknál.

Legutóbbi hozzászólások